جهت دانلود محصول اینجا کلیک نمایید

پژوهش بررسی رابطه فرهنگ سازمانی و میزان به کارگیری فناوری اطلاعات و ارتباطات در ادارات آموزش و پرورش شمال خوزستان

پژوهش بررسی رابطه فرهنگ سازمانی و میزان به کارگیری فناوری اطلاعات و ارتباطات در ادارات آموزش و پرورش شمال خوزستان

فرمت فایل : ورد

تعداد صفحات :74

مقدمه

دوران جدید که به عصر اطلاعات موسوم است، دوران فناوری اطلاعات و ارتباطات می باشد، بشر امروز جامعهای مبتنی بر فناوری اطلاعات و ارتباطات (ICT )[1] را تجربه میکند که از ویژگیهای خاص خود برخوردار است. چنین جامعهای را جامعه اطلاعاتی میگویند (صرافی زاده، 1383 ، ص 5).

|

نرم افزار حسابداری زرنگار (نسخه پیشرفته)

قیمت: 120,000 تومان

پک DVD نسخه پیشرفته

شناسه ملی فروش و تایید نرم افزار : 0440215512 ساده و بدون نیاز به دانش حسابداری برای تمامی مشمولین ملزم به صندوق مکانیزه فروش یک سال گارانتی و پشتیبانی رایگان دارای تاییدیه اداره اقتصاد و امور مالیاتی شامل کلیه امکانات نسخه پایه + گزارش سود و زیان ناویژه دریک دوره معین / امکان تعریف الگو اسناد در فاکتورها جهت صدور اتوماتیک سند / نمایش سود هر فاکتور در عملیات فاکتورها / امکان ثبت اتوماتیک دریافت و پرداخت وجه نقد، دریافت و پرداخت چک، دریافت و پرداخت از بانک / امکان ثبت نقل و انتقالات بین حساب ها / امکان ثبت چک های دریافتی و چک های پرداختی به صورت اتوماتیک امکان ثبت واگذاری چک، برگشت چک، خواباندن چک سر حساب، وصول چک و کنترل گردش چک در سیستم / ثبت و صدور سند حسابداری به صورت دستی و امکان چاپ سند حسابداری / فروش اقساطی و تعیین تعداد اقساط و مدت اقساط و صدور دفترچه اقساط برای مشتریان ، دریافت اقساط و محاسبه دیرکرد اقساط در صورت لزوم / امکان ثبت رسید و حواله تعدادی و ریالی، صدور و چاپ رسید و حواله / گزارش کاردکس موجودی کالا / گزارش گردش موجودی کالا با اشخاص / گزارش میانگین خرید و فروش دریک دوره خاص / گزارش بیشترین فروش کالا و خدمات / گزارش اسناد پرداختنی و اسناد دریافتنی / گزارش اسناد دریافتنی واگذار شده به اشخاص / گزارش اسناد دریافتنی در جریان وصول / لیست اشخاص بدهکار و بستانکار / گزارش مشخصات اشخاص / امکان معرفی کاربر جدید و سطوح دسترسی هرکاربر توسط مدیر برنامه / امکان راس گیری چک ها / گزارش دفاترکل، معین ، تفضیل / تهیه نمودارهای متعدد آماری و مدیریتی . سایر امکانات : اتصال به ترازوی دیجیتال / ارسال پیام کوتاه برای مشتریان / امکان ارسال پیام تبلیغات / امکان اتصال به تلفن گویا منطبق با اصول حسابداری و قوانین امور مالیاتی ( ارزش افزوده و ماده 169 ) |

پاورپوینت اصول کامپیوتر2(رشته کامپیوتر)

پاورپوینت اصول کامپیوتر2(رشته کامپیوتر)

تعداد اسلاید:333

فرمت پاورپوینت(قابل ویرایش)

اصول کامپیوتر۲

رشته علوم رایانه

براساس کتاب اصول کامپیوتر ۲

تالیف دکتر داود کریم زادگان مقدم

با مطالعه این برنامه به راحتی به سوالات تاریخ ادبیات کنکور پاسخ دهید.

با مطالعه این برنامه به راحتی به سوالات تاریخ ادبیات کنکور پاسخ دهید.

تحقیق و پروژه کامل رشته مهندسی کامپیوتر، چکیده: کارساز وب، سرور وب یا وب سرور سامانه ای است که توانایی پاسخگوئی به مرورگر وب و ارسال صفحه درخواستی مرورگر را داراست. صفحات وب بر پایه یک ساختار مشخص و با یک نام یگانه بر روی سرور وب قرار میگیرند. بر روی یک سرور وب امکان قرار گرفتن صفحات متعدد و با ....

تحقیق و پروژه کامل رشته مهندسی کامپیوتر، چکیده: کارساز وب، سرور وب یا وب سرور سامانه ای است که توانایی پاسخگوئی به مرورگر وب و ارسال صفحه درخواستی مرورگر را داراست. صفحات وب بر پایه یک ساختار مشخص و با یک نام یگانه بر روی سرور وب قرار میگیرند. بر روی یک سرور وب امکان قرار گرفتن صفحات متعدد و با ....

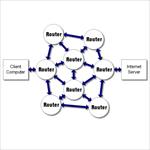

پایان نامه و پروژه رشته کامپیوتر و فناوری اطلاعات، چکیده: امروزه علم کامپیوتر به حدی پیشرفت کرده که بسیاری از علوم دیگر پیشرفتشان وابسته به علم کامپیوتر می باشد.شبکه های کامپیوتری به حدی پیشرفت کرده اند که توانسته اند جهان را به یک دهکده علمی کوچک تبدیل نمایند. برای برقراری ارتباط بین این شبکه ها ..

پایان نامه و پروژه رشته کامپیوتر و فناوری اطلاعات، چکیده: امروزه علم کامپیوتر به حدی پیشرفت کرده که بسیاری از علوم دیگر پیشرفتشان وابسته به علم کامپیوتر می باشد.شبکه های کامپیوتری به حدی پیشرفت کرده اند که توانسته اند جهان را به یک دهکده علمی کوچک تبدیل نمایند. برای برقراری ارتباط بین این شبکه ها ..

پروژه کاردانی رشته مهندسی کامپیوتر نرم افزار و فناوری اطلاعات، چکیده: با افزایش چشمگیر حجم اطلاعات و توسعه وب، نیاز به روش ها و تکنیک هایی که بتوانند امکان دستیابی کارا به دادهها و استخراج اطلاعات از آنها را فراهم کنند، بیش از پیش احساس می شود. وب کاوی یکی از زمینه های تحقیقاتی است که با به ...

پروژه کاردانی رشته مهندسی کامپیوتر نرم افزار و فناوری اطلاعات، چکیده: با افزایش چشمگیر حجم اطلاعات و توسعه وب، نیاز به روش ها و تکنیک هایی که بتوانند امکان دستیابی کارا به دادهها و استخراج اطلاعات از آنها را فراهم کنند، بیش از پیش احساس می شود. وب کاوی یکی از زمینه های تحقیقاتی است که با به ...

شرح کلی فعالیت ها

شرح کلی فعالیت ها

1-نصب انواع ویندوز

2-نصب برنامه های راه انداز

3-نصب برنامه های کاربردی

4-راه اندازی اینترنت پرسرعت

5-عیب یابی سخت افزار و شبک

6-اسمبل سیستم

7-ارتقاع سیستم

8-تمیز کردن قطعات کامپیوتر

9-فروش کلیه قطعات کامپیوتری

پروژه شامل 40 صفحه میباشد و دو مثال دو فایل اباکوس نیز در فایل زیپ میباشد

پروژه شامل 40 صفحه میباشد و دو مثال دو فایل اباکوس نیز در فایل زیپ میباشد

عنوان کامل : پروژه کار آموزی شرکت سخت افزار کامپیوتر

تعداد صفحات : 63

دسته : کارآموزی

چکیده :

مطالعه در زمینه سخت افزارهای کامپیوتری معمولاً مستلزم داشتن اطلاعات قبلی در این زمینه است. هر نوآوری در این صنعت باید قابل تطبیق با پدیدههایی باشد که قبل از آن آمدهاند. این مسئله هم در مورد کامپیوترها و هم در مورد وسایل جانبی آنها صدق میکند. حتی وسایل جانبیای که به نوبة خود انقلابی را در زمینه سختافزار ایجاد کردهاند، باید از رابطهایی استفاده کنند که کامپیوترها از آنها پشتیبانی کنند.

اما اگر امکان طراحی یک رابط وسایل جانبی را داشته باشید، چه نکات و خصوصیاتی را مد نظر قرار خواهید داد. در اینجا فهرستی از آنچه که ممکن است مورد نظر شما باشد آورده شده است:

کاربرد راحت: به گونهای که نیازی به آشنایی با جزئیات نصب نخواهیم داشت.

سرعت: به گونهای که رابط باعث پایین آمدن سرعت ارتباط نشود.

قابلیت اطمینان: به گونهای که خطاها کاهش یابد و امکان اصلاح خودکار خطاهایی که اتفاق میافتد وجود داشته باشد.

قابلیت تطبیق: به گونهای که انواع مختلفی از وسایل جانبی بتوانند از این رابط استفاده کنند.

ارزانقیمت: به گونهای که کاربران (و کارخانههایی که از این رابط برای تولیدات خود بهره میبرند) متحمل هزینه زیادی نشوند.

صرفه جویی در مصرف انرژی: به منظور کاهش مصرف باتری در کامپیوترهای قابل حمل.

شناخته شده توسط سیستم عاملها: به گونهای که ارتقادهندگانی که از این رابط برای ارتباط با وسیله جانبی خود استفاده میکنند مجبور به نوشتن راه اندازهایی نزدیک به زبان ماشین نباشند.

خبر خوب آنکه شما مجبور به ایجاد این رابط ایدهآل نیستید چون طراحان (USB) این کار را برای شما انجام دادهاند. طراحی USB از ابتدا بر این اساس بوده که بتواند رابطی باشد آسان، با توانایی ارتباط مؤثر با همة انواع وسایل جانبی و به دور از محدودیتهایی که در رابطهای کنونی وجود دارد.

همه کامپیوترهای جدید دارای یک جفت پورت USB هستند که به منظور ارتباط با صفحه کلید ، ماوس، اسکنر، چاپگر و یا هر نوع سخت افزار استاندارد دیگر ایجاد شدهاند، هابهای ارزانقیمت موجود این امکان را فراهم میکند که به هر تعداد که مایل باشید وسیله جانبی USB را به این دو پورت متصل کنید.

عنوان کامل :

پایان نامه سیستم اطلاعات مدیریت و کاربرد آن در برنامه ریزی تولید شرکت تولیدی مهپا

تعداد صفحات :

110

دسته :

پایان نامه

چکیده :

این فصل شامل رئوس مطالبی در ارتباط با اهداف سیستمهای اطلاعاتی مدیریت MIS است و مقدمه ای برای کل مطالب بحساب می آید . این فصل نیاز این موضوع به طیف وسیعی از دانش را به تفصیل با تأکید بر نیازهای استفاده کنندگان اطلاعات شرح می دهد تا روشن شود که MIS یک پردازش فردیست ، یک مجموعه پیچیده است و هیچ راه حل استانداری ندارد .

سیستم های اطلاعاتی مدیریت Mis چیست ؟

برای MIS هیچ تعریف جامعی که مورد قبول همگان قرار گرفته باشد وجود ندارد و آنچه که بدین عنوان موجود است ، انعکاسی است از تأکیدات و پیش داوریهای نویسنده ای خاص .

واژه MIS تقریباً با کامپیوتر که بر پایه پردازش داده ها بنا شده مترادف گردیده و در حقیقت کتابهائی که تحت عنوان MIS وجود دارد اختصاصاً دارای رئوس مطالبی چون آنالیز سیستمها ، طراحی بایگانی و سایر تراکنشهای تکنیکی مختلف بر اساس سیستمهای کامپیوتری می باشد . این تأکیدات باعث جهت یافتن و بوجود آمدن تعریفی برای MIS توسط کلی ( KELLY ) بشرح زیر گردید: سیستمهای اطلاعاتی مدیریت عبارتست از کوششهای انسانی با استفاده از ابزار کامپیوتری جهت جمع آوری ، نگهداری ، بازیابی اطلاعات با بهره گیری از سیستمهای ارتباطی به منظور مدیریت مطلوب فعالیتهای سازمان .

در این فصل تأکید بر راههای تولید اطلاعات چه از طریق کامپیوتر و چه از طریق روشهای دستی مورد نظر است و تنها راههای تولید اطلاعات مورد توجه است . در مرحله دوم مقایسه صحیح و مطمئن و درست مسائل و اهمیت و صحت آن مد نظر خواهد بود تا بتوان با معرفی راه دستیابی به منابع اطلاعاتی مرتبط و مورد نیاز که در کجا و چه موقع در سترس بوده و به چه نحو برای مدیریت قابل استفاده است اقدام نمود.

این فصل درباره طراحی مرکز تصمیم گیری و اجراء سیستمهای اطلاعاتی مدیریت و راههای پردازش داده ها توجه می نماید . مانند واقعیات روزمره و اعداد و ارقام سازمان بشکل اطلاعات ، که بمنظور تصمیم گیری مورد استفاده قرار خواهد گرفت و چنانچه داده ها از اطلاعات قابل تشخیص باشد در نحوه اجرای تصمیم موثر خواهد بود. شکل زیر خلاصه این دستیابی را نشان میدهد:

فهرست مطالب:

بخش اول: سیستمهای اطلاعاتی

مقدمه

فصل اول: سیستمهای اطلاعات مدیریت

ـ نگاهی کلی به سیستمهای اطلاعات مدیریت

ـ سیستمهای اطلاعات مدیریت چیست؟

ـ دانش و اطلاعات مورد نیاز

ـ طبیعت دادهها، اطلاعات و ارتباطات

ـ مدیریت اجرایی و سطوح آن

ـ ماهیت برنامهریزی و تصمیمگیی و تکنیکهای قابل دسترسی آن

فصل دوم: سیستمهای اطلاعاتی و سازمان

ـ سیستمهای اطلاعاتی و سازمان

1) سیستمهای اطلاعاتی بر اساس وظایف مختلف سازمان

2) سیستمهای اطلاعاتی بر اساس عملیات و ساختار مدیریتی سازمان

ـ سیستم پردازش تراکنشها

ـ سیتسمهای اطلاعاتی مدیریت

ـ سیستم گزارشهای مدیریت

ـ سیستم اطلاعات پشتیبانی تصمیمگیری

ـ سیستم اطلاعاتی مدیریت سطح بالا

3) سیستمهای اطلاعاتی بر اساس صورت فیزیکی آنها

ـ اجزای فیزیکی سیستم

ـ وظایف پردازشی سیستم

فصل سوم: مدیریت اطلاعات

ـ مدیریت اطلاعات

ـ اهمیت مدیریت اطلاعات

ـ دانش MIS

ـ مدیر و سیستم

ـ سیستم اطلاعات مدیریت

ـ تعریف MIS

ـ اجزای MIS

ـ مدلی از MIS

ـ ایجاد MIS

ـ مسئولیت مدیریت در مورد MIS

بخش دوم: بررسی سیستم برنامهریزی تولید

فصل چهارم: سیستم برنامهریزی تولید

ـ گذری بر سیستمهای برنامهریزی تولید

ـ زیر سیستم ورودی

ـ زیر سیستم خروجی

ـ سیستم اطلاعات حسابداری

ـ زیر سیستمهای مهندسی صنایع

ـ زیر سیستم هوشمند تولید

ـ اطلاعات مربوط به کارگران تولید

ـ سیستمهای رسمی

ـ سیستمهای غیر رسمی

ـ اطلاعات مربوط به تأمین کنندگان

ـ زیرسیستم انبارداری

ـ اهمیت سطح کالاهای موجود

ـ هزینه نگهداری

ـ هزینه خرید

ـ زیرسیستمهای کیفیت

ـ زیرسیستم هزینه

فصل پنجم: سیستم اطلاعاتی تولید

ـ چگونه مدیریت از سیستم اطلاعاتی تولید بهره میگیرند

ـ سیستمهای اطلاعاتی و تکنولوژی اطلاعات

ـ یک سیستم اطلاعاتی چیست؟

ـ سیستمهای اطلاعاتی متعارف و غیر متعارف

ـ یک سیستم اطلاعاتی مبتنی بر کامپیوتر چه نوع سیستمی است

ـ ساختار و ترکیب بندی سیستمهای اطلاعاتی

ـ دستهبندی سیستمهای اطلاعاتی

ـ دستهبندی بر اساس ساختار سازمانی

ـ دسته بندی اطلاعات بر اساس عملکردشان

ـ دسته بندی اطلاعات بر اساس نوع خدمتی که ارائه میکنند

ـ انواع عمده سیستمهای اطلاعاتی

ـ سیستم اطلاعات مدیریت دانش

ـ سیستمهای اطلاعاتی پردازش امور اداری و کاربردی

ـ سیستمهای اطلاعاتی مدیریتی

ـ معماری اطلاعات

ـ سیستمهای پایهگذاری شده بر اساس وب

ـ اینترنت

ـ اینترانت

ـ اکسترانت

فصل ششم: بررسی وضعیت برنامهریزی تولید شرکت مهپا

ـ بررسی وضعیت فعلی سیستم برنامهریزی تولید

شرکت مهپا با سیستم برنامهریزی تولید ساخت یافته

بخش سوم: طراحی سیستم برنامهریزی تولید

فصل هفتم: طراحی سیستم برنامهریزی تولید با استفاده از سیستم اطلاعات مدیریت

ـ انتخاب موضوع پروژه

ـ تشریح محل انجام پروژه

ـ تشریح فرآیندهای صورت گرفته در طراحی سیستم

ـ مستندات مورد نیاز در طراحی سیستم